こんにちは。

先日、妻のスマホにこんなSMSが来ていました。

いやドメインよ。pio-amazon.proって。クソ偽物じゃん。そもそも妻はAmazonプライム会員じゃないんよ。

ということで、今回はこの偽サイトに興味本位でアクセスしてみたいと思います。

良い子の皆さんは絶対にアクセスしないでね。消費生活センターとか学校の情報の授業で「絶対にやっちゃダメ!!!」って言われているやつです。

念の為にパソコンのブラウザからシークレットモードでアクセスします。

メールアドレスの入力画面

普通にアマゾンだね。ダメだねー。本家のhtmlやcssをまんまパクってきてるんだと思います。

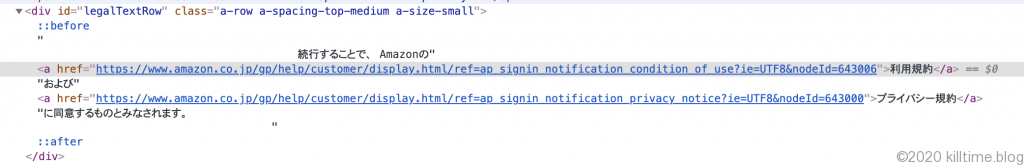

メールアドレス入力画面の裏側

デベロッパーツールでソースを覗いてみましょう。

ふむふむ。利用規約とかプライバシー規約とかへのリンクは本物なんだね。ドメインはamazon.co.jpになってる。悪いねぇ〜!

出た!中華スクリプト!!

見てください、コメントとかアラートのところ、怪し〜い中国語が書かれています。アマゾン本家のサイトには中国語でコメントなんか書かれるはずもありません。

これはjQueryというまぁよく使われるJavaScriptライブラリで書かれています。入力されたメールアドレスを偽サイト内のinstapi/getpass.phpというメソッドにpostで飛ばすようになっています。

要するに、メールアドレスを入力するとその情報が偽サイトに盗まれる、ということです。ちょっと勉強すれば誰でも作れるようなプログラムで書かれています。

ではこちらも偽物のアドレスを入力してみます。

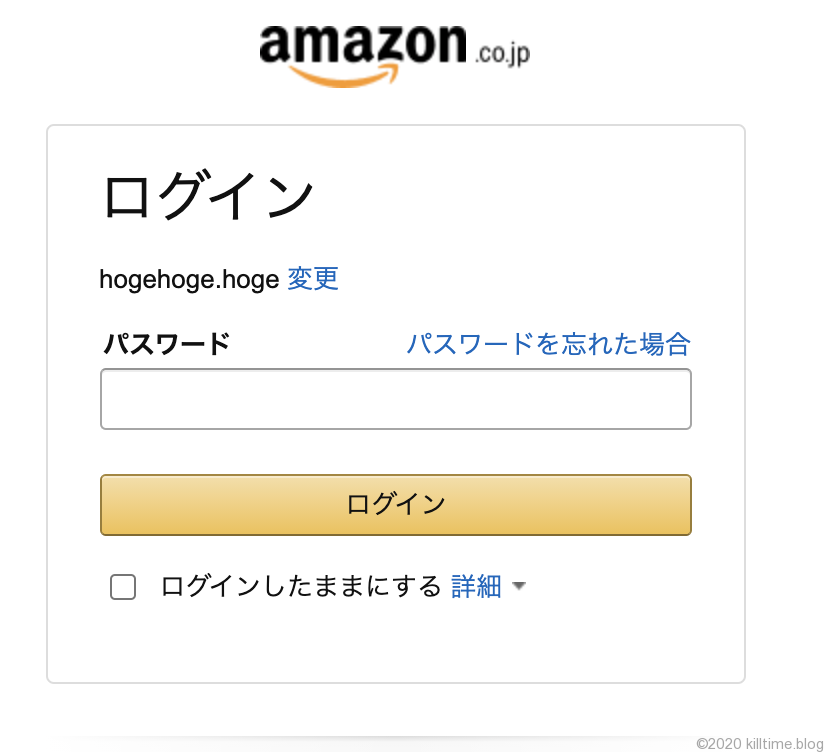

パスワード入力画面

次へ進むボタンをポチっ

出ましたパスワード入力画面。これも本物そっくりですね。

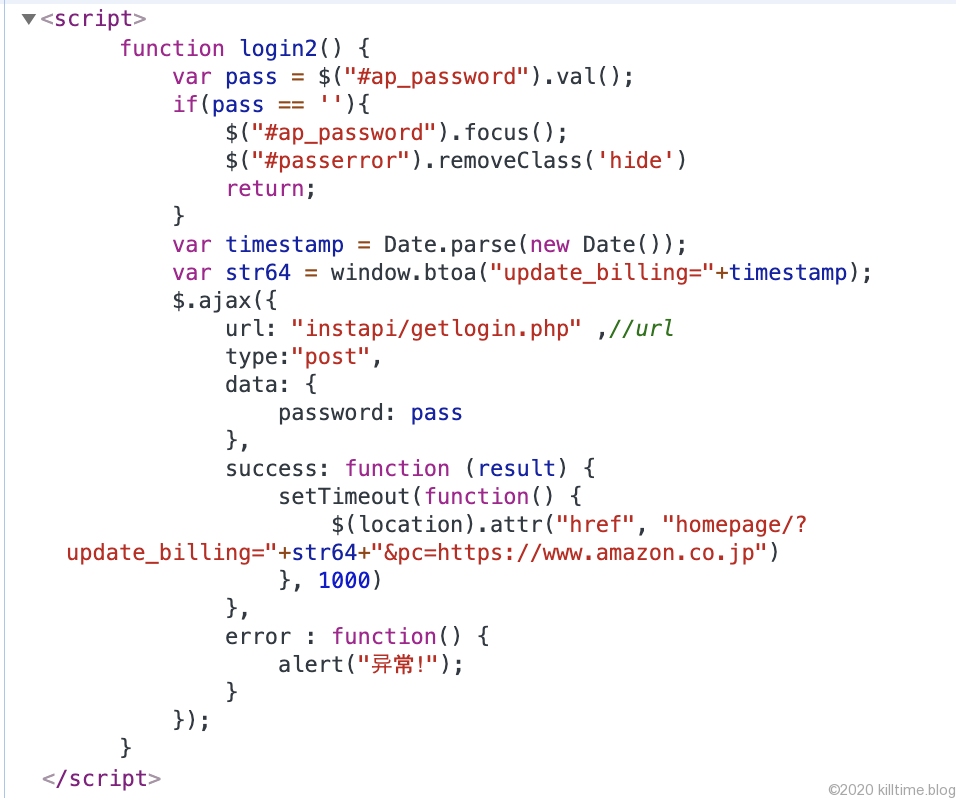

パスワード入力画面の裏側

以下、さっきと同じようにパスワードを吸い取るスクリプトが書かれています。

おわかりいただけただろうか。ろくでもないですね。

パスワードもデタラメを入力して進んでみましょう。

この時点で、もし本当のメールアドレスやパスワードを入力していたなら、ログイン情報の盗難が完了してしまうわけです。アウト!

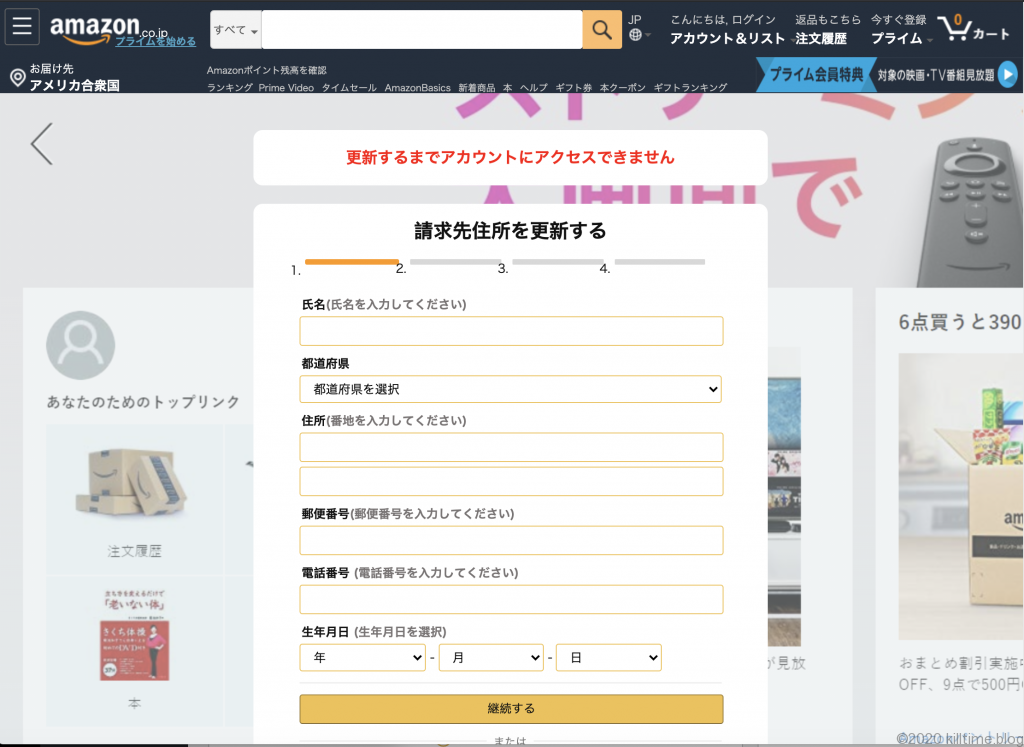

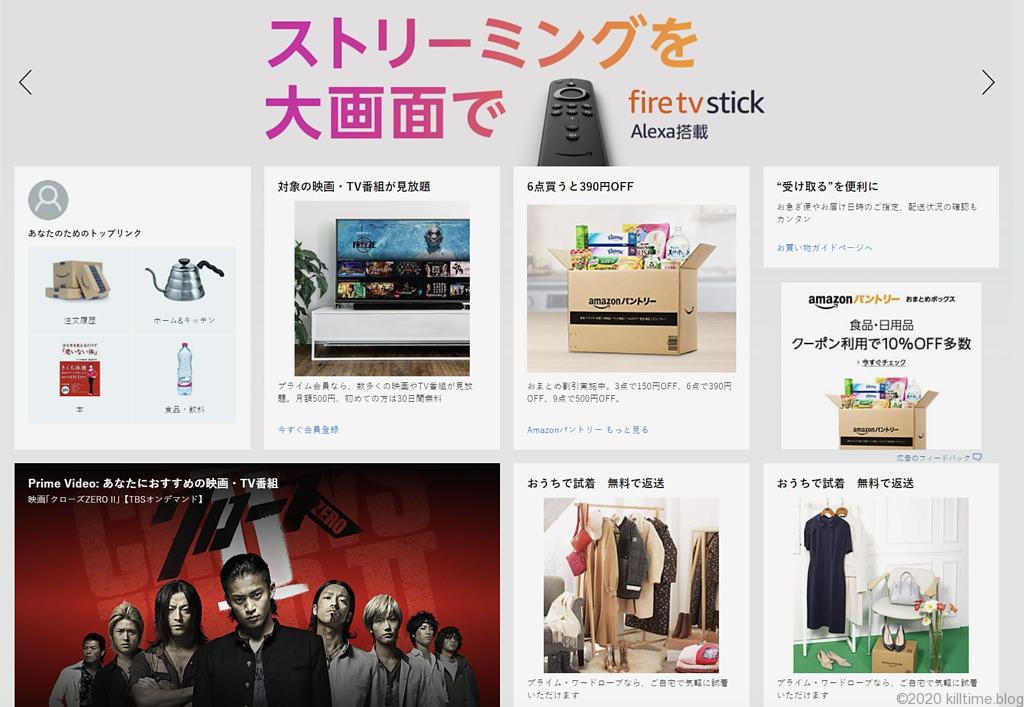

ホーム画面

アマゾンのホーム画面っ「ぽい」ページにたどり着きました。

絶対に入力しちゃダメですからね。

普通に考えるとアマゾンにこんなことを入力させる画面はありませんから、これはおかしいと気づくわけです。

でも本当に心に余裕がなかったり、最近パスワードや支払い方法を変えたとかのシチュエーションとかなら、ひょっとすると騙されてしまうかもれませんね。

もうちょっとだけ中身を覗いてみましょう。

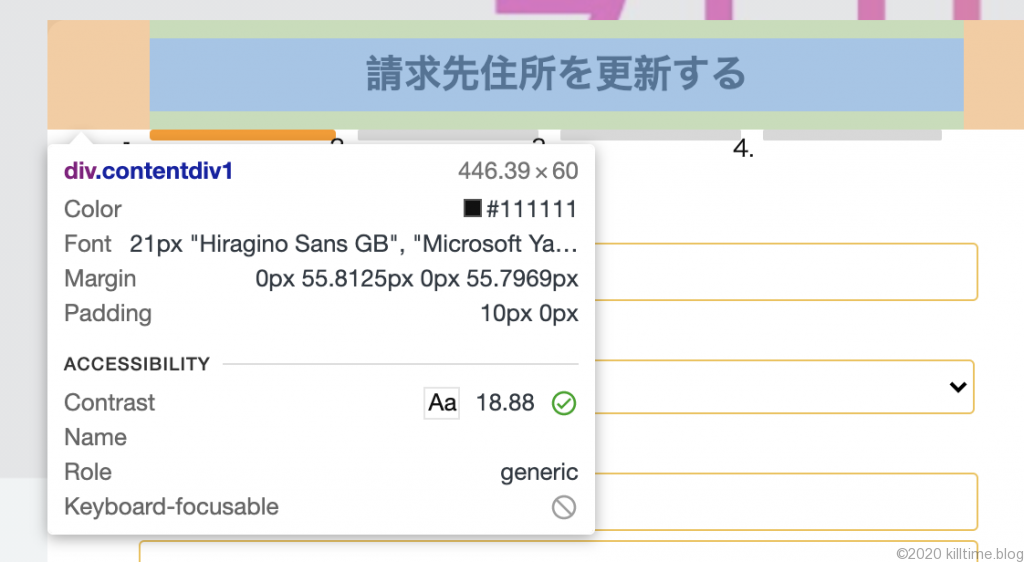

ホーム画面の中身

まず、入力フォームの制御ですが、ここでも中華メモが垣間見えます。

jQueryのプラグインですかね。maskというメソッドで入力した情報を整形しているのでしょう。郵便番号を「1234567」と入力したら「123-4567」に整形してくれる、みたいなね。よくあるやつです。

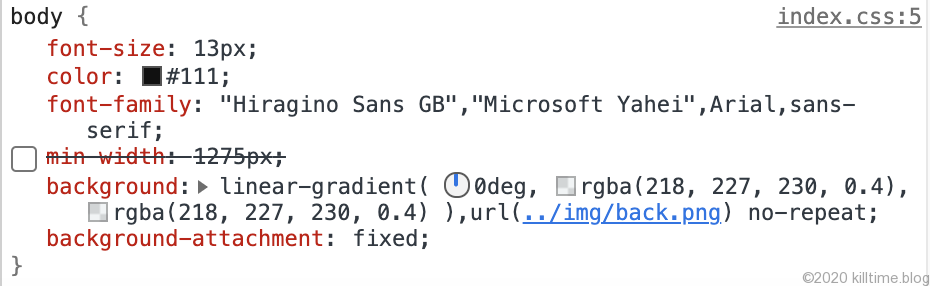

フォームの後ろ、背景はhtmlで書かれたアマゾンっぽいページかと思いきや

back.pngって。画像はcssで配置されたただの画像でした。↓これ。

これ本家からスクショ撮ってきて背景の画像にしてあるんですよ。

あと、フォントですが、いかにも中国な感じがしますよね。「所」とかちょっと字体が違うもんね。これも覗いてみると、

Hiragino Sans GB とありますね。これは中華フォントです。「ヒラギノ角ゴ 簡体中文」というフォントです。

簡体中文、つまり現代中国で使用されている簡略化された漢字用のフォントなんですよね。ほぼ中国語話者しか使わないフォントです。これで日本語を表示しようとすると、漢字だけはやっぱり中国の字体になるわけです。

ここまで来るとあとは住所やら電話番号やら、さらに進んでクレカの情報を盗んだりするんだろうな、ということは想像に難くないことと思います。

検証はここらへんで終えたいと思います。

皆さん気をつけてね

何度も言いますが、怪しいサイトにアクセスしちゃダメですし、情報を入力するなんてもっての外ですからね。

詐欺の手口はどんどん進歩しています。本物のパーツとかを使ったりして、パッと見ではわからないほど精巧なものが作られています。

怖いことに、これらのサイトは数ヶ月プログラミングの勉強をすれば誰でも作れるような、簡単な技術で作られています。そりゃあ悪い奴もはびこるわけです。

SMSやらメールで「なんやかんやあってサイトにアクセスしろ」的なメッセージが来たら、まずは全部怪しいと思って差し支えないと思います。

ググってこのページに来られた方は大丈夫なような気がしていますが、もしよかったらご家族やらご友人やらに、こういうご時世なんで気をつけてね!全部詐欺だから!ってお伝えいただけたらと思います。

以上。